Am Anfang, wo noch nichts war… oder besser gesagt: in einer makellosen Parallelwelt, in der IT-Teams ausreichend Zeit haben, alles in akribischer Präzision vorzubereiten.

In dieser idealisierten Realität – eine Art Baker Street der Governance – legt man erst die Klassifizierungen fest, perfektioniert DLP-Policies, schult die Benutzer und testet alles dreifach. Erst dann, ganz feierlich, schaltet man Copilot ein.

Die tatsächliche Welt? Nun… Copilot ist plötzlich live, bevor irgendjemand weiß, wie man „Purview“ richtig schreibt. Die IT stolpert durch den Nebel, Compliance poliert noch die Lupen 🧐, und Security versucht fieberhaft, den Tatort zu sichern.

Es ist wie in einem Kriminalfall: Man sollte die Spuren sichern, bevor der Verdächtige die Bibliothek betritt – nicht danach. In diesem Fall sind Purview und seine Sicherheitsfunktionen die Ermittlungswerkzeuge, ohne die man Gefahr läuft, dass unser neuer Assistent in einer Stunde mehr Daten bewegt als Moriarty an einem ganzen Nachmittag.

🔍 Die „Verdächtigen“ – Purview-Funktionen, die vor Copilot einsatzbereit sein sollten

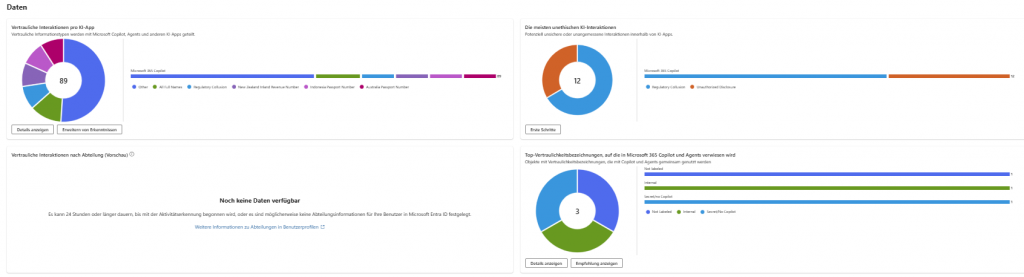

1️⃣ Sensitivity Labels & Sensitivity Info Types

🏷 Was ist das?

Sensitivity Labels sind wie Namensschilder für vertrauliche Dokumente – nur unsichtbar und direkt in der Datei eingebettet. Sie definieren, wer das Dokument öffnen darf, ob es gedruckt oder weitergeleitet werden kann und ob es verschlüsselt wird.

🔍 Sensitivity Info Types sind die Detektive im Hintergrund: Sie erkennen Muster wie IBANs, Kreditkartennummern oder Gesundheitsdaten. Werden solche Inhalte gefunden, kann automatisch ein passendes Label angewendet werden.

💡 Praxis-Beispiel: In einem Projekt wurden beim Testlauf über 300 Dateien als „vertrauliche Finanzdaten“ markiert – 80 % davon waren harmlose Zahlenlisten, die fälschlich als Kreditkartendaten erkannt wurden. Dieses Problem der False Positives verfälscht Statistiken erheblich. Leider gibt es noch keine Möglichkeit, solche irrelevanten Treffer gezielt auszublenden.

2️⃣ Data Loss Prevention (DLP)

🛡 Was ist das?

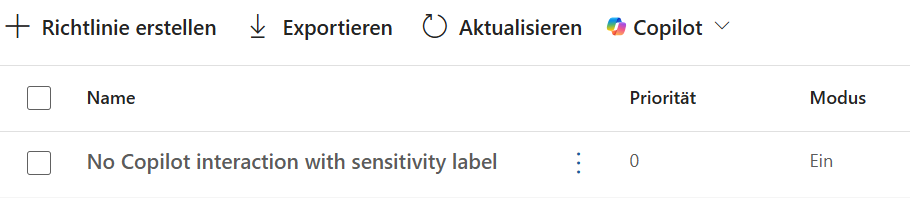

DLP-Policies verhindern, dass sensible Daten unkontrolliert das Unternehmen verlassen – egal ob per E-Mail, Teams-Chat, OneDrive oder lokalem PC.

Warum vor Copilot wichtig?

Copilot kombiniert Inhalte aus vielen Quellen. Ohne klare DLP-Regeln könnte er vertrauliche Informationen unbemerkt in einen Chat oder ein Dokument einfügen, das extern geteilt wird.

💡 Praxis-Beispiel: In einem Projekt nutzte ein Mitarbeiter Copilot, um eine Präsentation für einen externen Partner zu erstellen. Copilot zog dabei automatisch Text aus internen Berichten – inklusive vertraulicher Budgetzahlen. Eine DLP-Regel, die sensible Finanzdaten in Teams-Chats blockiert, stoppte die Nachricht sofort und warnte den Nutzer. So konnte die Freigabe verhindert werden, bevor vertrauliche Inhalte den Tenant verließen.

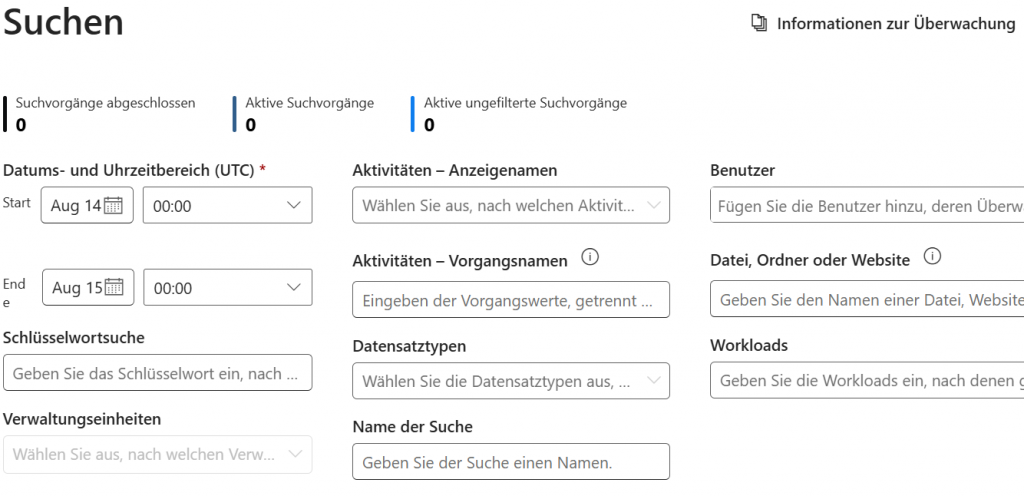

3️⃣ Audit (Advanced Auditing)

📜 Was ist das?

Das Purview Audit Log zeichnet alle relevanten Benutzer- und Admin-Aktivitäten auf – inklusive Copilot-Suchanfragen und Datenzugriffen. Mit Advanced Auditing bleiben diese Informationen bis zu ein Jahr oder länger erhalten.

Warum vor Copilot wichtig?

Sollten Unregelmäßigkeiten auftreten, brauchen Sie lückenlose Nachweise. Copilot kann große Datenmengen in sehr kurzer Zeit abrufen – ohne Audit-Logs wäre im Nachhinein nicht mehr nachvollziehbar, was genau passiert ist.

💡 Praxis-Beispiel: In einer Untersuchung stellte sich heraus, dass ein Mitarbeiter mit Copilot eine Liste sensibler Kundendaten erstellt hatte. Nur dank Advanced Auditing konnte nachvollzogen werden, welche Prompts gestellt und welche Inhalte zurückgegeben wurden.

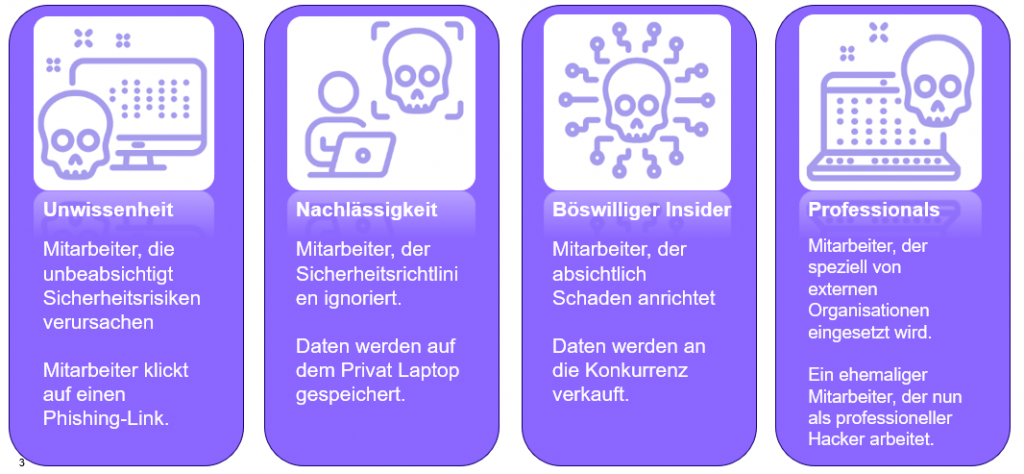

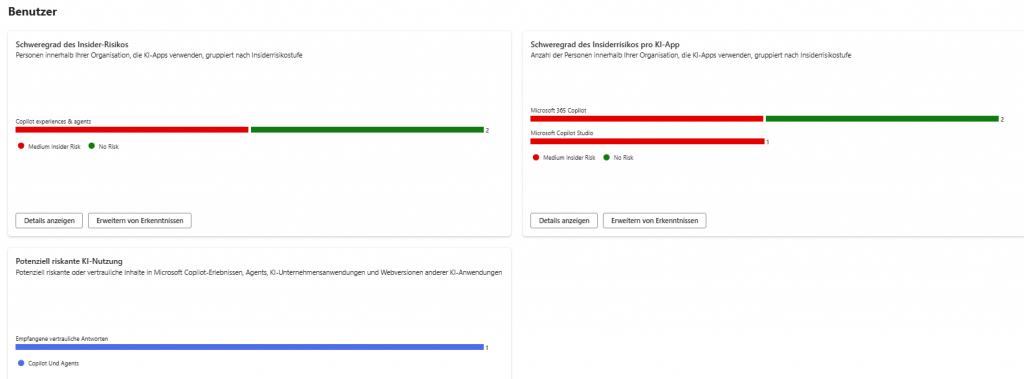

4️⃣ Insider Risk Management (IRM)

🕵️ Was ist das?

IRM erkennt potenziell riskantes Verhalten – von absichtlichen Datenlecks bis zu unbewussten Fehlern. Es analysiert Zugriffsmuster und schlägt Alarm, wenn Aktivitäten vom üblichen Verhalten abweichen.

Warum vor Copilot wichtig?

Copilot kann in Sekunden auf Daten aus verschiedenen Quellen zugreifen. Das ist produktiv, kann aber auch zu unerwünschten Zugriffen führen – besonders wenn Berechtigungen zu weit gefasst sind.

💡 Praxis-Beispiel: In einem Unternehmen meldete IRM auffällige Zugriffe durch einen Mitarbeiter, der bisher nur Marketing-Dokumente bearbeitet hatte. Durch Copilot erhielt er plötzlich Inhalte aus Finanz- und HR-Bereichen – technisch erlaubt, aber inhaltlich nicht vorgesehen.

5️⃣ Retention & Records Management

🗄 Was ist das?

Retention Policies legen fest, wie lange Daten gespeichert werden und wann sie automatisch gelöscht werden. Records Management stellt sicher, dass wichtige Dokumente unverändert und rechtskonform archiviert werden.

Warum vor Copilot wichtig?

Copilot sollte nicht auf veraltete oder löschpflichtige Daten zugreifen. Ohne klare Regeln besteht die Gefahr, dass archivierte oder gelöschte Inhalte ungewollt wieder ins Spiel kommen.

💡 Praxis-Beispiel: In einem Audit stellte sich heraus, dass Copilot historische Verträge ausgab, die laut DSGVO längst hätten gelöscht werden müssen – ein klarer Compliance-Verstoß.

6️⃣ Data Security Posture Management (DSPM)

🌐 Was ist das?

DSPM bietet einen Gesamtüberblick über alle sensiblen Daten im Unternehmen – egal, ob in Microsoft 365, Azure, AWS oder On-Premises – und prüft, ob sie ausreichend geschützt sind.

Warum vor Copilot wichtig?

Nur wer weiß, wo seine sensiblen Daten liegen, kann verhindern, dass Copilot versehentlich darauf zugreift und sie verarbeitet.

💡 Praxis-Beispiel: Ein DSPM-Scan entdeckte, dass vertrauliche Vertragsunterlagen in einem SharePoint-Ordner lagen, der für alle Mitarbeiter zugänglich war – inklusive Copilot.

📝 Fazit

Ein Copilot-Go-Live ohne Purview ist wie ein Kriminalfall ohne Spurensicherung: theoretisch spannend, praktisch fatal.

Die Einführung von Copilot muss deshalb nicht nur technisch, sondern auch governance-seitig vorbereitet werden:

- Sensitivity Labels & Info Types als Fundament

- DLP als Daten-Türsteher

- Audit für die forensische Nachvollziehbarkeit

- IRM als Frühwarnsystem

- Retention gegen den Zugriff auf Altlasten

- DSPM für den strategischen Überblick

Oder, um es mit Sherlock zu sagen:

„Data! Data! Data! I can’t make bricks without clay.“

Wer diese Reihenfolge beachtet, sorgt dafür, dass Copilot nicht zum Tatverdächtigen, sondern zum wertvollsten Ermittler im Team wird – ein Partner, der Fälle löst, statt neue zu schaffen.

Schreibe einen Kommentar